- Взлом и безопасность

- Технологии сокрытия следов

- Использование прокси-серверов

- Изменение User-Agent

- Использование VPN

- Удаление следов на устройстве

- Умение работать со защищенными сетями

- Инъекция цифровых устройств

- Социальная инженерия и взлом: неочевидные уязвимости

- Криптография и защита информации

- Примеры успешных и неуловимых хакерских атак

Сегодня в мире растет число преступлений, связанных с незаконным проникновением в информационные системы. Каждый день новые технологии с легкостью проникают в нашу жизнь, и с ними появляются новые угрозы для нашей безопасности. Но как быть, если мы хотим попробовать себя в роли хакера, но при этом не нарушать закон?

Оказывается, есть способ – этическое хакерство. Этическое хакерство – это искусство проникнуть в информационную систему, не нарушая законов, но с разрешения ее владельца. Такой подход становится все более популярным в современном информационном мире, где требуется защитить данные и инфраструктуру от злоумышленников.

Однако этическое хакерство – это не просто увлекательное хобби, но и сложный и ответственный процесс, требующий знаний, опыта и навыков. В данной статье мы рассмотрим некоторые секреты безопасного проникновения без кражи, которые помогут вам стать успешным этическим хакером и защитником информационной безопасности.

Взлом и безопасность

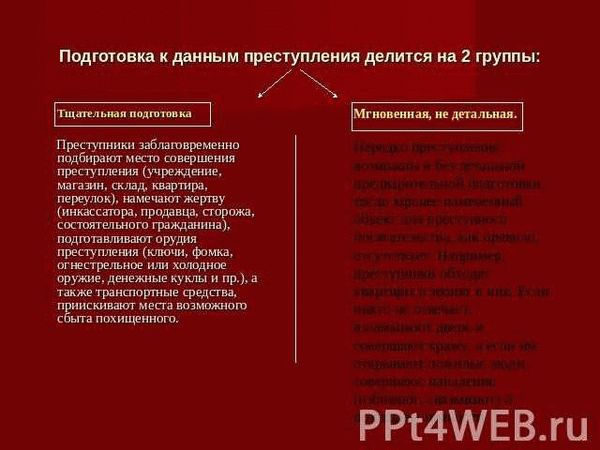

Секреты безопасного проникновения без кражи крайне важны для обеспечения конфиденциальности и защиты данных. Однако, необходимо также понимать основы взлома и методы обеспечения безопасности.

Взлом — это процесс проникновения в защищенную сеть или систему с целью получения несанкционированного доступа к информации. Взлом может осуществляться различными способами и методами, включая эксплойты, брутфорс, фишинг и социальную инженерию.

Основной причиной взлома является недостаточная безопасность системы или недостаток адекватных мер защиты. Уязвимости в программном обеспечении, слабые пароли, небезопасные сетевые настройки — все это может послужить лазейкой для злоумышленников. Важно понимать, что взлом может привести к серьезным последствиям, таким как утечка конфиденциальной информации или повреждение системы.

Чтобы предотвратить взлом, необходимо принять меры по обеспечению безопасности.

- Установка надежного программного обеспечения: Важно использовать только официальные и проверенные программы, регулярно обновлять их и устранять известные уязвимости.

- Сильные пароли: Необходимо использовать уникальные и сложные пароли для всех аккаунтов. Пароли должны содержать комбинацию букв верхнего и нижнего регистров, цифр и специальных символов.

- Двухфакторная аутентификация: Активация двухфакторной аутентификации может быть полезным дополнительным уровнем защиты, требующим подтверждение личности пользователя при входе в систему.

- Защита сети: Обеспечение безопасности Wi-Fi сети, использование брандмауэра и VPN может помочь предотвратить взлом и несанкционированный доступ к вашей сети.

- Безопасность электронной почты: Будьте внимательны при открытии и прикреплении файлов в электронных письмах. Мошенники могут использовать фишинговые атаки для получения вашей персональной информации.

Взлом и безопасность — две стороны одной медали. Понимая основы взлома, можно принять соответствующие меры по обеспечению безопасности и защите данных.

Технологии сокрытия следов

Одним из ключевых моментов при безопасном проникновении без кражи является возможность сокрыть следы своей деятельности. Существует ряд технологий, позволяющих это сделать эффективно и незаметно.

Использование прокси-серверов

Прокси-серверы представляют собой промежуточные узлы между вашим устройством и целевым ресурсом. Они перенаправляют весь сетевой трафик, пропуская его через себя. При использовании прокси-серверов ваш реальный IP-адрес скрывается, что делает невозможным идентификацию вашего устройства.

Изменение User-Agent

User-Agent — это строка, которая отправляется браузером на сервер во время запроса страницы. Она содержит информацию о браузере и операционной системе пользователя. Изменение User-Agent позволяет маскировать свою реальную идентичность, делая ваш запрос идентичным запросу, который мог бы быть отправлен другим пользователем.

Использование VPN

VPN (Виртуальная частная сеть) позволяет создать зашифрованное соединение между вашим устройством и удаленным сервером. Весь трафик идет через эту зашифрованную туннель и невозможно отследить его источник. Использование VPN позволяет сокрыть ваш реальный IP-адрес и местоположение.

Удаление следов на устройстве

Для полной безопасности необходимо удалить все следы своей деятельности на устройстве, с которого был совершен проникновение. Это может включать удаление кэша, истории посещений, сохраненных паролей, файлов, связанных с проникновением и т.д. Существуют специальные программы и инструменты, которые позволяют провести эту операцию безопасно и надежно.

Умение работать со защищенными сетями

Для успешного проникновения без кражи необходимо обладать навыком работы с защищенными сетями. Это может включать умение обходить брандмауэры, системы обнаружения вторжений и другие меры безопасности. Важно быть в курсе последних технологий и методов защиты и уметь их обойти или обмануть.

| Технология | Преимущества | Недостатки |

|---|---|---|

| Прокси-серверы |

|

|

| Изменение User-Agent |

|

|

| VPN |

|

|

| Удаление следов на устройстве |

|

|

| Умение работать со защищенными сетями |

|

|

Инъекция цифровых устройств

Инъекция цифровых устройств — это метод проникновения, основанный на использовании подложных или модифицированных цифровых устройств для получения несанкционированного доступа к информационной системе.

Цифровые устройства, такие как USB-флешки, внешние жесткие диски, клавиатуры и мыши, являются неотъемлемой частью повседневной жизни. В то же время, они могут быть использованы злоумышленниками для осуществления атак на компьютерные системы.

Наиболее распространенным примером инъекции цифровых устройств являются USB-устройства. Злоумышленник может использовать запрограммированную USB-флешку, клавиатуру или мышь, чтобы передать вредоносный код на компьютер или получить доступ к конфиденциальной информации.

Для защиты от инъекции цифровых устройств рекомендуется следовать следующим мерам безопасности:

- Неиспользование ненадежных устройств — избегайте подключения цифровых устройств от недоверенных производителей или неизвестных источников.

- Обновление программного обеспечения — регулярно обновляйте операционную систему и приложения, чтобы закрыть известные уязвимости

- Использование антивирусного программного обеспечения — установите надежное антивирусное программное обеспечение для обнаружения и блокировки вредоносных программ.

- Физическая безопасность — следите за своими цифровыми устройствами и не доверяйте их никому. Не оставляйте их без присмотра и не подсоединяйте ненадежные устройства к своему компьютеру.

Также существуют дополнительные технические меры защиты, такие как использование устройств с усиленной защитой от инъекции, применение политик безопасности и шифрование данных.

Соблюдение рекомендаций по безопасности и осознанное поведение пользователя помогут защитить компьютерную систему от инъекции цифровых устройств и минимизировать риск несанкционированного доступа и утечек информации.

Социальная инженерия и взлом: неочевидные уязвимости

Социальная инженерия – это искусство манипуляции и обмана людей с целью получения доступа к информации или системам. В отличие от технических уязвимостей, взлом через социальную инженерию использует слабости в человеческом факторе, которые далеко не всегда очевидны.

Социальная инженерия может проявляться в различных формах. Например, злоумышленник может попытаться выдать себя за сотрудника технической поддержки и попросить у пользователя его пароль или другую конфиденциальную информацию. Или же злоумышленник может использовать методы обмана, чтобы убедить цель предоставить доступ к офису или компьютеру.

Ниже приведены некоторые примеры неочевидных уязвимостей, которые могут быть использованы при взломе через социальную инженерию:

- Доверчивость сотрудников. Часто люди недооценивают степень угрозы со стороны посторонних и могут доверять незнакомым людям, особенно если злоумышленник выглядит убедительно или представляется авторитетной фигурой.

- Отсутствие осведомленности. Многие люди не имеют достаточных знаний о безопасности информации и не знают, как распознавать потенциальные угрозы. Это делает их более подверженными социальному взлому.

- Использование слабых паролей. Многие люди все еще используют простые и легко угадываемые пароли, что делает их уязвимыми для атак социальной инженерии.

- Неправильное использование и хранение информации. Некоторые люди не следят за своими открытыми документами, оставляя конфиденциальную информацию на виду у посторонних.

Чтобы защититься от взлома через социальную инженерию, необходимо обучать сотрудников основам безопасности информации, проверять подлинность идентификации и

применять двухфакторную аутентификацию. Важно также повышать осведомленность сотрудников о различных методах социальной инженерии и внедрять политику безопасности.

Криптография и защита информации

Криптография – это наука о методах защиты информации от несанкционированного доступа и модификации. Главная задача криптографии – обеспечить конфиденциальность, целостность и аутентичность передаваемых данных.

Одним из основных инструментов криптографии являются криптографические алгоритмы. Они позволяют зашифровать данные таким образом, что только получатель сможет их расшифровать. Для этого применяются различные методы шифрования, такие как симметричное шифрование, асимметричное шифрование и хэширование.

Симметричное шифрование предполагает использование одного и того же ключа для шифрования и расшифрования данных. Важно, чтобы ключ был известен только отправителю и получателю. Однако, если ключ попадает в чужие руки, защита данных может быть нарушена.

Асимметричное шифрование использует два ключа: открытый и закрытый. Открытый ключ известен всем, и с его помощью можно зашифровать данные. Закрытый ключ является секретным и используется для расшифрования зашифрованных данных. Эта технология обеспечивает большую степень защиты, поскольку даже если открытый ключ утекает, злоумышленник не сможет расшифровать данные без закрытого ключа.

Хэширование – это процесс преобразования данных в непонятную последовательность символов фиксированной длины, которую невозможно обратно преобразовать. Хэши используются для проверки целостности данных. Если данные были изменены, хэш значительно отличается, что говорит о наличии вторжения или ошибке передачи данных.

Криптография и защита информации существенно влияют на безопасность данных в сфере информационных технологий. Благодаря использованию криптографических методов, персональная информация, банковские данные, коммерческая и государственная информация могут быть надежно защищены.

Примеры успешных и неуловимых хакерских атак

1. Атака «Фишинг»

Фишинг-атака является одной из самых распространенных схем мошенничества в интернете. Хакеры отправляют поддельные электронные письма от имени банков, компаний или государственных организаций с целью получить конфиденциальную информацию от пользователей. Часто в этих письмах содержатся ссылки на поддельные веб-сайты, где жертвы предоставляют свои личные данные. По факту, хакеры крадут личные данные, такие как пароль, номера кредитных карт и т.д., и используют их для незаконных целей.

2. Атака «Социальная инженерия»

Социальная инженерия — это метод, который использует манипуляции и обман в попытке убедить людей раскрыть конфиденциальную информацию или выполнить нежелательные действия. Хакеры могут представляться сотрудниками технической поддержки, руководителями, или даже друзьями, чтобы проникнуть в систему или получить доступ к важным данным.

3. Атака «Вредоносные программы»

Вредоносные программы, такие как вирусы, черви и троянские кони, являются распространенными инструментами для хакеров. Они могут быть распространены через электронные письма, загрузки из интернета или даже внедрены в систему через уязвимость в программном обеспечении. Как только вредоносная программа установлена на компьютере, она может выкрасть данные, контролировать систему или выполнять другие вредоносные действия без ведома пользователя.

4. Атака «DDoS»

DDoS-атака или «распределенная атака отказом в обслуживании» — это атака, направленная на перегрузку сетевых ресурсов, таких как веб-сайты или серверы, путем перенаправления большого объема трафика на цель. Хакеры могут использовать бот-сети, состоящие из большого количества зараженных компьютеров, чтобы одновременно отправлять запросы на цель, что приводит к ее отказу в обслуживании.

5. Атака «Скрытое внедрение»

Хакеры могут использовать новые и непредвиденные методы для внедрения и обхода систем безопасности. Они могут использовать нулевые дни, то есть уязвимости в программном обеспечении, которые еще не были обнаружены разработчиками, или применять преимущества плохо защищенных кодов и систем. Эти атаки часто трудно обнаружить и могут проводиться длительное время до их обнаружения.